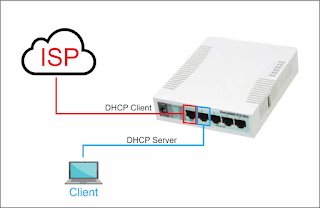

Mikrotik Sebagai Gateway Internet – gateway adalah gerbang yang digunakan untuk menghubungkan beberapa jaringan, mikrotik berperan gateway internet untuk membagikan koneksi internet. pada artikel ini kita akan belajar firewall NAT sebagai translasi IP address lokal.

Mikrotik Sebagai Gateway Internet

NAT

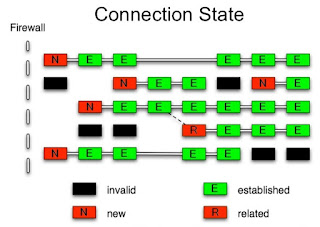

Network Address Translation (NAT) adalah standar Internet yang memungkinkan host di jaringan area lokal untuk menggunakan satu alamat IP untuk komunikasi internal dan satu alamat IP untuk komunikasi eksternal. LAN yang menggunakan NAT disebut jaringan natted. Agar NAT berfungsi, harus ada gateway NAT di setiap jaringan yang terhubung. Gateway NAT (router NAT) melakukan penulisan ulang alamat IP dalam perjalanan paket dari / ke LAN.

Ada dua jenis NAT:

Source NAT atau srcnat.

Jenis NAT ini dilakukan pada paket yang berasal dari jaringan natted. Router NAT menggantikan alamat sumber pribadi dari paket IP dengan alamat IP publik baru saat bepergian melalui router. Operasi terbalik diterapkan pada paket balasan yang bergerak ke arah lain.

Destination NAT atau dstnat.

Jenis NAT ini dilakukan pada paket yang ditakdirkan untuk jaringan natted. Ini paling umum digunakan untuk membuat host di private network agar dapat diakses dari Internet. Router NAT yang melakukan dstnat menggantikan alamat IP tujuan dari paket IP saat ia melakukan perjalanan melalui router menuju private network.

Host di belakang router yang mendukung NAT tidak memiliki konektivitas end-to-end yang sebenarnya. Oleh karena itu beberapa protokol Internet mungkin tidak berfungsi dalam skenario dengan NAT. Layanan yang memerlukan inisiasi koneksi TCP dari luar jaringan pribadi atau protokol stateless seperti UDP, dapat terganggu. Selain itu, beberapa protokol secara inheren tidak kompatibel dengan NAT, contoh protokol AH dari suite IPsec.

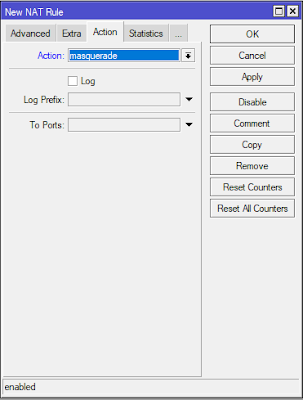

Masquerade

Firewall NAT action = masquerade adalah bentuk translasi jaringan yang berfungsi melakukan perubahan atau translasi dari sebuah IP address lokal menjadi IP address publik.

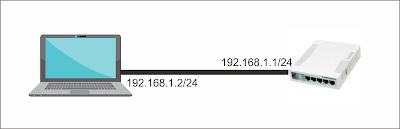

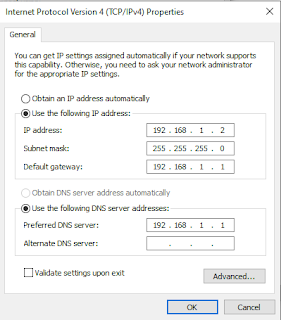

Pada contoh ini kita akan membuat rule untuk mentranslasikan ip local client menjadi ip publik sehingga client pada jaringan dapat melakukan koneksi ke internet. konfigurasi IP Address untuk jaringan lokal saya menggunakan DHCP server sehingga client tidak perlu lagi melakukan konfigurasi IP Address secar manual.

Baca Juga Konfigurasi DHCP Client dan DHCP Server Mikrotik

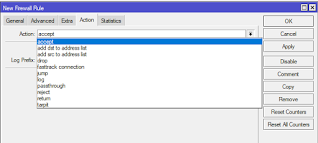

Menambahkan rule firewall NAT

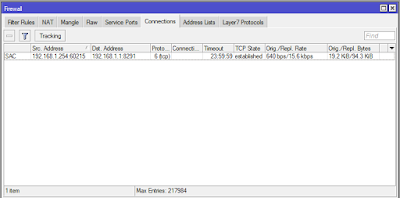

Firewall NAT terdapat pad menu IP->firewall->tab NAT. tambahkan rule dengan parameter chain=srcnat, out-interface = ether1 (koneksi dari internet).

Pada action pilih masquerade

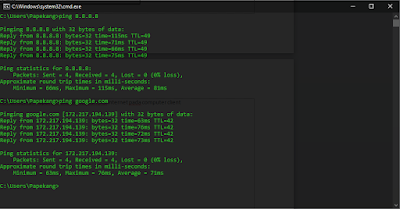

setelah rule masquerade sudah dibuat teman-teman dapat melakukan tes koneksi internet pada computer client. dengan rule yang dibuat tadi akan mentranslasikan ip lokal menjadi ip publik sehingga client pada jaringan lokal mikrotik dapat terkoneksi ke internet.

Referensi dan Sumber

https://id.wikipedia.org/wiki/Penafsiran_alamat_jaringan

https://id.wikipedia.org/wiki/Gerbang_jaringan

Ok teman-teman terima kasih sekian materi Mikrotik Sebagai Gateway Internet, semoga bisa bermanfaat bagi teman-teman, sampai jumpa lagi dimateri-materi berikutnya, jika ada pertanyaan silahkan tinggalkan di kolom komentar, wassalam...