Konfigurasi L2TP Mikrotik - Setelah sebelumnya kita telah membahas

mengenai VPN PPTP (Point to point tunnel protocol) pada materi ini kita akan

membahas L2TP yang merupakan pengembangan dari PPTP ditambah L2F untuk membuat

koneksi terenkripsi.

Standar VPN L2TP paling aman untuk

mengenkripsi data adalah dengan menggunakan L2TP melalui IPsec atau biasa

dikenal dengan L2TP/IPsec karena semua kontrol L2TP dan paket data untuk tunnel

sebagai paket data UDP/IP yang sama dengan sistem IPsec.

Lalu lintas L2TP mendukung enkripsi MPPE

128bit RC4 menggunakan protokol UDP untuk kontrol dan paket data untuk

menghindari maslah TCP Meltdown. Port UDP 1701 hanya digunakan untuk

pembentukan tautan, lalu lintas lebih lanjut menggunakan port UDP yang tersedia

(yang mungkin menggunakan port 1701 atau tidak).

Ini berarti bahwa L2TP dapat digunakan dengan sebagian besar perangkat firewall dan router (bahkan dengan NAT) dengan memungkinkan lalu lintas UDP dirutekan melalui firewall atau router.

L2TP (Layer 2 Tunneling protocol) menggunakan

autentikasi yang sama dengan PPTP akan tetapi L2TP menggunakan UDP port 1701

VPN L2TP adalah protokol tunnel yang aman

untuk mengangkut lalu lintas IP menggunakan PPP.

Seperti yang pernah dibahas dimateri

sebelumnya VPN atau Virtual Private network adalah sebuah cara untuk

menghubungkan antar node dalam jaringan secara aman memungkinkan setiap node

dapat mengirim dan menerima data dengan memanfaatkan jaringan public (internet)

seolah-olah node tersebut terhubung secara langsung ke jaringan local.

VPN dapat memudahkan apabila harus bekerja

walaupun berada di luar kota, anda dapat mengakses jaringan local seperti

e-mail, database kantor selayaknya anda berada di kantor dengan memanfaatkan

jaringan VPN yang relative lebih mudah dan aman dibandingkan dengan koneksi

secara langsung ke server kantor atau mengirim data/file melalui internet.

Tujuan dari protocol VPN L2TP ini adalah untuk memungkinkan endpoints Layer 2 dan PPP berada pada perangkat yang berbeda yang dapat saling terhubung oleh jaringan packet-switched. Dengan VPN L2TP pengguna memiliki koneksi Layer 2 ke sebuah perangkat jaringan.

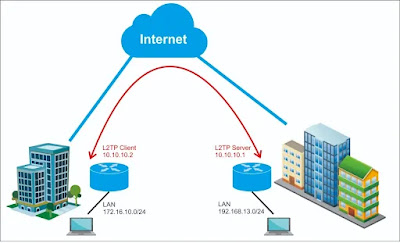

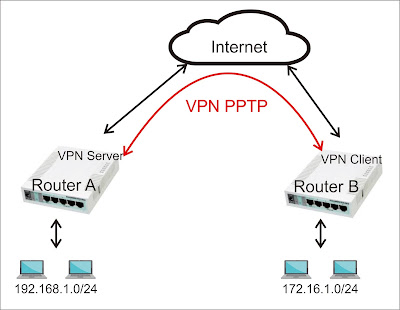

Konfigurasi L2TP Mikrotik

Pada artikel ini akan dicontohkan konfigurasi L2TP di Mikrotik untuk menghubungkan setiap perangkat. Contoh kasus kita mempunyai topologi jaringan kantor pusat dan kantor cabang yang letaknya berjauhan. Untuk topologi nya bisa dilihat pada gambar di bawah.

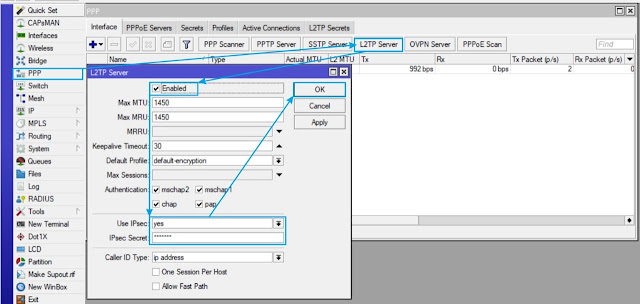

Setting L2TP/IPsec VPN Server Mikrotik

Login ke router mikrotik yang akan digunakan

sebagai L2TP Server, Adapun cara akses mikrotik dapat dibaca pada Cara Login Mikrotik RouterOS

Enable L2TP Server, konfigurasi L2TP terdapat pada menu PPP à tab Interface àL2TP Server à Centang Enable à centang Use IPsec à Masukkan IPSec Secret à OK

"IPSec adalah sebuah protokol yang digunakan untuk mengamankan transmisi datagram dalam sebuah internetwork berbasis TCP/IP"

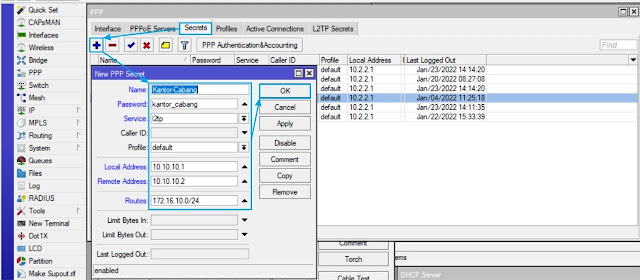

Buat user L2TP yang nantinya akan digunakan oleh client terhubung ke L2TP Server, masuk ke tab secret à tambahkan user baru dengan parameter :

Name : masukkan username yang diinginkan sebagai contoh “Kantor-Cabang”

Password : masukkan password untuk username nya

Local Address : IP Address yang akan diberikan ke L2TP Server secara otomatis pada saat koneksi sudah terbentuk

Remote Address : IP Address yang akan diberikan ke L2TP Client secara otomatis pada saat koneksi sudah terbentuk

Routes : Bisa diisikan dengan IP network di Kantor cabang, yang nantinya akan muncul di tabel routing secara otomatis dengan flag D (dynamic route)

Selanjutnya adalah konfigurasi IPSec nya, masuk ke menu IP àIPsec à tab Proposals à buka default à silahkan pilih Authentication Algorithms dan Encryption Algorithms yang akan digunakan à OK

Sampai disini konfigurasi L2TP Server sudah selesai selanjutnya konfigurasi pada L2TP Client.

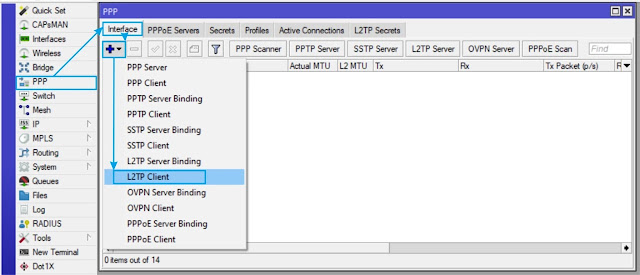

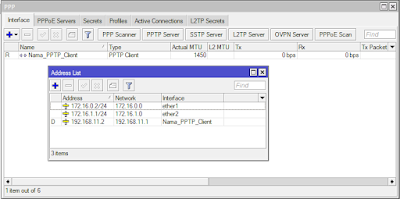

Konfigurasi L2TP Client

Login ke router mikrotik yang akan digunakan sebagai L2TP Client

Masuk ke menu PPP à tab interface à tambahkan interface L2TP Client

Pada tab general masukkan paremeter name

adalah nama interface L2TP Client pada artikel ini saya berikan

name=”L2TP-Kantor” silahkan ini sesuai keinginanan teman-teman.

Pada tab Dial-Out Isikan Parameter Connect To

: IP Address Publik / domain name L2TP Server --> Masukkan User dan Password

--> Centang Use IPsec --> Isikan IPsec Secret sama seperti pada L2TP

Server --> OK.

Selanjutnya konfigurasi IPsec, masuk ke menu IP àIPsec àtab Proposals à default à samakan dengan isi proposal default di sisi Server

Konfigurasi L2TP Client telah selesai selanjutnya cek koneksi L2TP/IPsec nya apakah sudah connect, masuk ke menu PPP à Tab Interface à Pastikan interface nya sudah ada flag R (Running) dan pada status interfacenya sudah Connected.

Konfigurasi static routing di L2TP Client

Tambahkan static routing di sisi client

(kantor cabang) dengan masukkan IP Network pada sisi Server (kantor pusat) pada

menu IP à Routes

Di sisi server server (kantor pusat) tidak

perlu menambahkan static routing ke kantor cabang karena route nya otomatis

dibuat.

Baca Juga : Konfigurasi Static Routing Mikrotik

Pengujian Koneksi

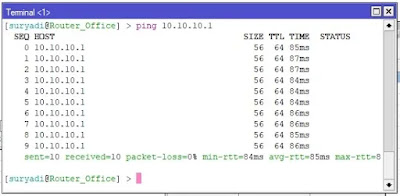

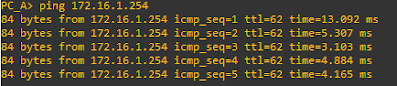

Pengujian koneksi dari L2TP Client ke L2TP

Server connect dengan ping

Dapat dilihat pada hasil tes ping dari router Kantor Cabang (L2TP Client) ke Kantor Pusat (L2TP Server) sudah berhasil terkoneksi

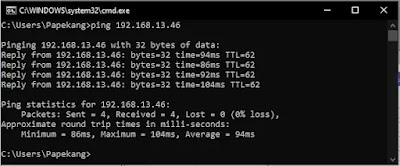

Pengujian koneksi jaringan local router kantor cabang (L2TP Client) ke jaringan local Kantor Pusat (L2TP Server), pada contoh disini saya akan melakukan uji ping ke salah satu IP address jaringan local kantor pusat.

Dapat dilihat dari hasil pengujian perangkat yang ada di jaringan local kantor cabang (L2TP Client) dapat saling berkomunikasi dengan jaringan local kantor pusat (L2TP Server) melalui gateway 10.10.10.1 (IP Address Server L2TP).

Sampai disini kedua lokasi yang berbeda dan jarak yang jauh sudah berhasil dikoneksikan dengan VPN L2TP/IPsec di Mikrotik yang memiliki tingkat keamanan tinggi melalui jaringa internet.

Perlu diperhatikan bahwa router yang digunakan sebagai L2TP Server maupun L2TP Server sudah disetting dengan konfigurasi dasar dan kedua router sudah memiliki koneksi internet. Untuk konfigurasi dasar teman-teman silakan baca : Konfigurasi Dasar Mikrotik.

Sekian dan terimakasih materi Konfigurasi L2TP Mikrotik. Semoga dapat bermanfaat bagi teman-teman yang berlajar mikrotik, sampai jumpa dimateri berikutnya, jika ada pertanyaan silahkan tinggalkan di kolom komentar atau dapat email ke saya, Wassalam